详细介绍

西门子90千瓦软启动器

| 3RW4056-6BB44 SIRIUS 软起动器 S6 162 A,90 kW/400 V,40 °C 200 - 460 V AC,230 V AC 螺钉端子 |

西门子开发出首艘电动汽车轮渡

· 渡船仅需10 分钟即可完成充电过程

· 该渡船重量相较传统渡船减半,大大节约能源使用

西门子携手挪威造船厂Fjellstrand开发出了首艘电动汽车轮渡。该船长 80 米,可承载 120 辆汽车和 360 位乘客。从 2015 年起,该轮渡将被用于跨挪威松恩峡湾的 Lavik 和 Oppedal 两个城镇之间的航线上。

该渡船所采用的电池能在轮渡往返间隙进行充电,充电过程仅需10分钟。目前用于这条航线的汽车轮渡平均每年耗用近 100 万升柴油,排放 2,680 吨的二氧化碳,37 吨的氮氧化物。为了参加由挪威交通部组织的招标,Norled 公司特别打造了此款电动汽车轮渡。后,Norled 公司赢得了从 2015 年至 2025 年此航线的经营许可权。

该汽车轮渡的船体根据电力驱动系统的要求进行了特殊设计。作为双体船身即把2个瘦长的船体横向连在一起组成的船,其在水中受到的阻力相较传统轮渡更小。此外,两个船身均采用铝材制造,而非传统的钢材。该渡船没有装备柴油发动机,而是采用电机来驱动两个螺旋桨。电机由一个重达10 吨的电池组供电。比起传统设计,新的设计使得该船的重量减半。目前该航线使用的传统汽车轮渡,其发动机的功率高达 1,500千瓦,而新型渡船的电池功率仅需 800 千瓦。在正常情况下,如果渡船以时速10 海里的航速航行,400 千瓦的电池功率就能够满足发动机的需求。

新汽车轮渡的突出特点是仅用10 分钟就可完成电池充电过程。然而,位于航线两端的两个小镇的电网无法在短时间内提供足够的电力,轮渡公司为此在每个港口都安装了电池组,这些电池组可以在汽车轮渡返航期间通过当地电网慢慢充电。挪威政府目前已经有意将航行时间在 30 分钟以内的渡船全部换成电动船,这将把挪威大陆和沿海岸线的众多岛屿通过数百条渡船连接起来。

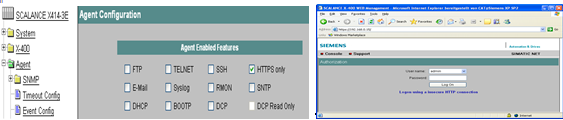

1 更改登录用户名和密码

对于SCALANCE X来说,需要输入用户名和密码才该设置。这些设备有出厂的默认密码。SCALANCE X产品的用户名和默认密码是admin。知道用户名和默认密码,会尝试用该密码访问您的工业以太网交换机从而恶意更改网络设置。要防止任何未经授权的更改,可以修改设定设备的密码。如图1所示,可以通过这个界面配置管理员和用户的密码。

图 1

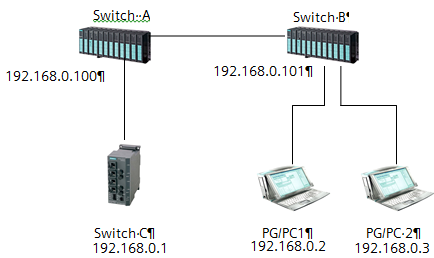

2 访问协议控制

用户登录SCALANCE X有多种协议支持方式,例如FTP,TELNET,SSH和HTTP等协议。如图2所示,可以禁止一些未被使用的协议来满足工业安全要求。在SCALANCE X中可以通过Agent标签下的选项禁止或者激活相应协议的访问。

图 2

3 禁用SCALANCE X硬件的SELECT/SET按钮

在SCALANCE X的硬件正面的SELECT/SET按钮可以执行“恢复工厂设置”、“使能环网冗余管理者”等功能。在项目正式运行期间很少更改网络架构,因此可以考虑通过如图 3

所示,禁用该按钮,避免误操作而导致的工业网络故障。

图 3

4 禁用未被使用的以太网接口

对于在项目中暂时未使用的以太网口可以通过如图4所示界面,禁用该口,这样相当于从物理上禁用,从而避免误连接而导致的网络系统故障。

图 4

5 HTTPS协议

HTTPS安全基础是SSL协议,提供了身份验证与加密通讯方法,现在它被广泛用于互联网上安全敏感的通讯 。SSL极难窃听,对中间人攻击提供一定的合理保护。认证用户和服务器,确保数据发送到正确的客户机和服务器;加密数据以防止数据中途被窃取;维护数据的完整性,确保数据在传输过程中不被改变。如图5所示为SCALANCE X启用HTTPS协议,在登录系统时如图6所示,必须要使/,这样就可以通过安全通道访问交换机。

西门子90千瓦软启动器

西门子90千瓦软启动器

图 5 图 6

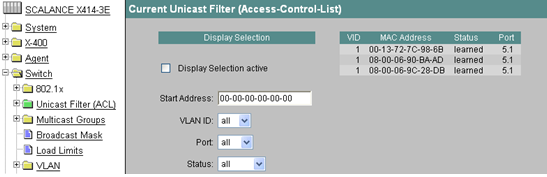

6 使用ACL协议

ACL全称Access Control List(访问控制列表)。访问控制列表是交换机、路由器及防火墙中的常用技术,用来根据事先设定的访问控制规则,过滤某些特定MAC地址、IP地址、协议类型、服务类型的数据包,合法的允许通过,不合法的阻截并丢弃。SCALANCE X 300/400的访问控制列表使用了特定的MAC地址过滤技术,给网络管理提供系统访问的基本安全手段。例如,ACL允许某一主机访问您的系统资源,而禁止另一主机访问同样的资源。单播过滤技术使用在访问控制列表中。如果访问控制列表使能,来自于“不知道”MAC地址的数据包就立刻被过滤掉。所以要让“知道”MAC地址的数据包通过,就必须建立一个单播入口规则。

图 7

网络组态由2台交换机SCALANCE X414-3E,分别称为Switch A和Switch B(如图7所示)。通过各自的Port 5.1相连。Switch C为SCALANCE X204-2与Switch A的Port 9.4相连。PG/PC1、PG/PC2分别与Switch B的10.4、11.4相连。其中PG/PC1的MAC地址为08-00-06-90-BA-AD;PG/PC2的MAC地址为00-13-72-7C-98-6B。相应的IP地址参考ACL组态图。Switch B不做组态,通过Switch A组态设置ACL,查看PG/PC1和PG/PC2对Switch C (资源) 的访问。

交换机A的组态:

通过IE浏览器打开Switch A的Web页面,输入用户名和密码,均为“admin”。在点击目录树Switch?Unicast Filter(ACL),可以看见右侧当前的单播过滤表,其中可以看到通过5.1端口,交换机学习到PG/PC1和PG/PC2的MAC地址(如图8所示)。

图 8

通过Ping指令,PG/PC1和PG/PC2可以Ping通Switch C。

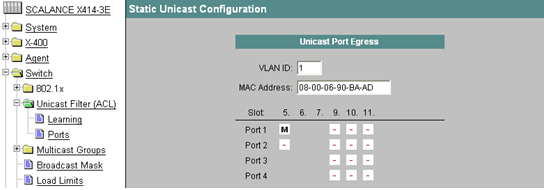

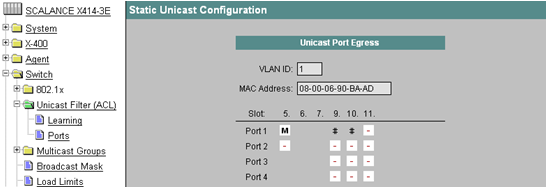

点击下面New Entry按钮,复制拷贝PG/PC1的静态MAC地址并设置Port5.1为M。M表示允许单播数据通过该端口(如图9所示)。点击Set Values按钮结束。

图 9

设置完毕后,再次点击进入,可见端口9.1和10.1的端口属性为#(如图10所示)。表明该端口无效,因为这两个端口被设置了VLAN,而不在VLAN1上。

图 10

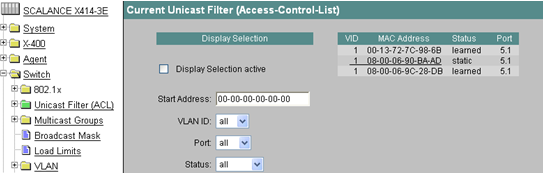

再次点击目录树Switch?Unicast Filter(ACL),右侧当前的单播过滤表中PG/PC1的MAC地址已被设置为静态(static)(如图11所示)。

图 11

点击目录树Switch?Unicast Filter(ACL) ?Ports,使能端口5.1,然后点击Set Values按钮结束设置(如图12所示)。

图 12

这时点击目录树Switch?Unicast Filter(ACL),只有PG/PC1在5.1端口上(如图13所示)。

图 13

通过对Switch A的访问控制列表设置,只有PG/PC1可以访问Switch C。这样从网络管理和安全角度,来自于非PG/PC1的MAC的单播帧都将被丢弃。

7 IEEE802.1X基于用户的认证

所谓认证(Authentication),是指验证某个实体所声明的身份的真实性。认证服务器在通常情况下为RADIUS(Remote Authentication Dial In User Service)服务器,用户帐户信息存储在该服务器中。802.1X允许对用户而非机器进行身份验证,同时可以确保用户连接至合法、经过授权而非窃取个人数据的冒牌网络。识别用户(而非机器)的身份可以让网络架构更有效率。认证端(SCALANCE X)通常为支持IEEE 802.1X协议的网络设备,对客户端进行认证并起到中继的作用。连接在端口上的用户设备如果能通过验证,就可以访问LAN内的资源;如果不能通过验证,端口接入将被阻止,相当于物理上断开连接。

802.1X为认证会话过程定义了三个组件:

申请者(Supplicant)是寻求访问网络资源的用户机器。

网络访问由认证者(Authenticator)控制,它扮演着传统拨号网络中访问服务器的角色。认证者只负责链路层的认证交换过程,并不维护任何用户信息。

任何认证请求均会被转送至认证服务器(RADIUS)进行实际的处理。

整个认证交换过程在逻辑上是通过申请者与认证服务器来完成的,认证者只是扮演中介的角色(如图14所示)。

192.168.1.22 192.168.1.14 192.168.1.119

申请者 认证者(SCALANCE X300/400) 认证服务器

图 14

7.1 在认证者(SCALANCE X300/400)侧的设置:

如图15所示,输入RADIUS Server的IP地址 192.168.1.119,认证的端口号 1812,密码 admin。

图 15

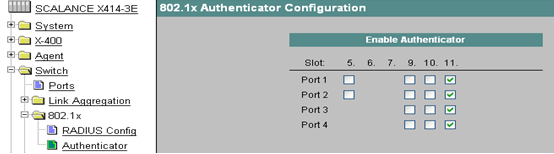

如图16所示,应用802.1X进行认证的交换机端口。

图 16

化工仪器网

化工仪器网

化工仪器网

化工仪器网